EDRの課題 セキュリティ対策としての実効性の低さが指摘される理由とは?(vol.17)

EDR(Endpoint Detection and Response)は、「検出・探知(Detection)」と「応答・対応(Response)」に特化したエンドポイント・セキュリティ製品を指します。テレワーク等の広まりによって社員の利用する端末へのセキュリティ対策が検討されている昨今、EDRの注目がより一層、高まっていると言えます。

しかし、EDRの導入・運用においては複数の課題があります。本記事ではEDRの課題を整理し、企業が導入に際しておさえておくべきポイントについてご紹介します。

EDRとは

課題点について述べる前に、まずはEDRがどのようなソリューションなのか紹介します。

EDRとは「検出・探知(Detection)」と「応答・対応(Response)」に特化したエンドポイント・セキュリティ製品です。この特徴は、脅威の影響範囲を最小限にする上で非常に重要なものとなります。

セキュリティ対策のポイントは脅威の侵入を防ぐことだけではありません。実際、ランサムウェアをはじめとしたマルウェアはアンチウイルスソフト等での検出が難しく、脅威が侵入してくることを前提としたセキュリティ対策が求められています。

特に、端末に侵入した脅威が他の端末やシステムの中核へと拡散していくと、機密情報の窃取や業務停止といった、企業にとって大規模かつ深刻な問題へとつながってしまいます。そのため、侵入した脅威を「拡散させない」セキュリティ対策も必要であり、ここでEDRの活用が有効となります。

EDRの主な機能としては、デバイス操作ログの監視やセキュリティアラートなどが挙げられます。

ファイル操作やレジストリ変更等の各種プロセスログを確認していくことで、侵入してしまったマルウェア等の脅威の挙動を確認することができるようになります。脅威が検知された際には、データベースを基に解析し、脅威が発生した端末や感染経路、被害状況などについてセキュリティ担当者への通知を行うことも可能です。

また、インシデント発生時にはネットワークを切断したり、プロセスを自動停止したりして問題が解決するまでの支援を行います。これらの機能を活用することにより、脅威が侵入した際の迅速な対応と被害拡大の防止をはかることができるのです。

EDRの課題

では、ここから本題であるEDRの課題について紹介していきましょう。EDRをセキュリティ対策として導入・運用するにあたっては、「製品の特徴」と「運用体制」の二つの観点で課題があります。それぞれの課題点を説明していきます。

EDRでセキュリティは本当に強化されるのか?

押さえておかねばならない重要なポイントは、「EDRは悪意のある攻撃からシステムを守るための製品ではない」ということです。前述しましたが、EDRという製品はあくまで脅威が侵入した「後」の対策のための製品です。脅威の侵入自体への対応などには、それに対応できる製品の利用など、別の対策が前提となります。

一部のEDR製品は入口対策となる機能を備えているケースもありますので、複数の製品の併用なども含め検討の余地があります。

EDRでセキュリティ運用は現実的なのか?

EDRが収集し監視対象となるログは一般的に非常に膨大なものです。膨大なログの中から実際に対応しなくてはならないログやアラートを見極めたり、分析したりするには相当な労力が必要となります。

攻撃手法が複雑化・多様化している状況もあり、マルウェアの挙動がインシデントとしては検知されないケースがあります。またユーザー等が実行した本来問題のない挙動が、アラートとして誤検知や過検知がされてしまう場合もあります。

そのため、EDRがインシデントと判断したものだけに対応すればいいと割り切ることができないのが、難しい点です。業務影響とセキュリティ影響を天秤にかけて、高度な判断の上でのオペレーションが求められます。この問題によって発生する運用上の課題については、次に詳しくご説明いたします。

EDRは製品自体が比較的高額なケースも多いため、自社がセキュリティ対策にさけるコストや人員、運用方針を検討した上で導入していきましょう。

EDR運用を有効に機能する体制とは

EDRは、あくまで脅威が侵入した際にその後の対応等を「支援」する製品です。そのため、脅威を自動的に排除してくれるわけでもなければ、脅威拡大を防止するための実際の対応をすべて担ってくれるわけでもありません。(自動的にセキュリティオペレーションが実行される機能を有しているEDR製品もありますが、前述の通り業務影響とセキュリティ影響を天秤にかけて、高度な判断基準を予め設定することが現実的ではなく、利用されていないことが多いと言われます)

EDRによる検出と案内をもとに、最終的に対応するのは「人」となります。つまりEDRの導入においては、製品自体のコストだけではなく、その後の対応に関する人的コストも見積もっておく必要があるのです。

迅速な対応の実現のためには、一般的にはSOC(Security Operation Center)による24時間365日体制での監視などが行われることになります。

しかし、企業の規模や予算、設備等の問題から、企業内でSOC体制を整えることが難しいケースも多いでしょう。また、パートナー企業等に依頼してSOC体制を整えるとしても、脅威侵入検知時の連携方法や対応方法などを策定する必要もあります。

このようにEDRの有効な運用には、導入の時点でかなりのハードルがあることがわかるかと思います。

また、企業がセキュリティ対策を行う上では、可用性も非常に重要なポイントとなります。セキュリティ上の問題への対応はもちろん緊急性も高く重要ですが、そのために通常の業務が長時間止まってしまうようでは、企業にとって重大な損失に繋がります。

可用性を担保したセキュリティ対策とは、通常業務の停止が起こらないように最小限の業務影響で、セキュリティ上の問題を処理しなくてはなりません。

迅速な対応のためには対応時の業務フローの整備も重要となります。頻発する類型の攻撃に対しては、マニュアルの作成による対応フローの確立なども効果的でしょう。

しかし、業務が極度にマニュアル化されてしまうと、有効なセキュリティ対策にならないケースもあります。攻撃手口が巧妙化している現在では、EDRが検知した不審な挙動が攻撃なのか過検知によるアラートなのか見極めることが非常に難しく、時間との戦いの中で高度な知識の活用が求められるのです。

NISTのフレームワーク(CSF)におけるEDRの位置づけ

セキュリティ対策の有名な考え方の一つとして、NIST(National Institute of Standards and Technology、米国国立標準技術研究所)のサイバーセキュリティフレームワーク(CSF)が存在します。

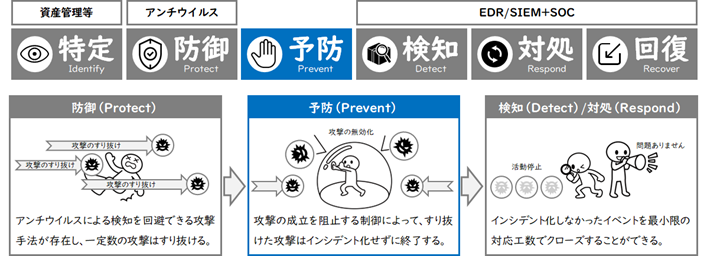

NISTのCSFでは、「特定(Identify)・防御(Protect)・検知(Detect)・対応(Respond)・復旧(Recover)」の5ステップをコアとして定めています。

そして、本記事のテーマであるEDRの導入やSOC体制の整備は、この5ステップのコアの中では「対処(Respond)」・「回復(Recover)」をサポートするものとなります。

しかし、日本においてはセキュリティ人材が諸外国と比べても不足している状況もあり、NISTのフレームワークを意識しても実行できない企業が多いと言われています。また日本経済団体連合会サイバーセキュリティ委員会からは、実効性に欠けるという指摘がされたこともあります。※1

そのため、「対処(Respond)」と「回復(Recover)」の対応を最小限にすることの重要性は高く、インシデントが発生し「対処(Respond)」・「回復(Recover)」フェーズに至ってしまうと、ビジネスを止めなければならなくなることを肝に銘じておく必要がります。

このような状況もあり、経団連は、「対処(Respond)」と「回復(Recover)」に至る前に、「防御(Protect)」フェーズと「検知(Detect)」フェーズの間に「防止/予防(Prevent)」フェーズを新設して、インシデントの発生によりビジネスを止める前に予防的な措置をとることが重要である」と提言しています。そして、その実現のためにゼロトラストの考え方の導入が必要になることにも言及しています。※1

※1 一般社団法人日本経済団体連合会 サイバーセキュリティ委員会 サイバーセキュリティ強化WG「NISTのCSF改定案に対する意見」(2022年4月25日掲載) https://www.keidanren.or.jp/policy/2022/045.html

まとめ

今回はEDRの課題について紹介しました。脅威の侵入自体を完璧に防ぐことが難しくなっている現在、脅威拡大防止のためのセキュリティ対策としてEDRの活用は重要です。しかし、EDRの導入・運用においては課題が多いことも理解していただけたでしょうか。

EDR導入を検討している企業にとって、本記事が少しでも参考となれば幸いです。また、すでにEDRを導入している企業も、セキュリティ対策として十分に活用しきれているか体制等をぜひ見直してみてください。

なお、経団連の提言する「予防(Prevent)」フェーズの新設、およびそのためのゼロトラストの考え方の導入を実現できるツールとしては、OSプロテクト型製品であるAppGuardが挙げられます。電通総研社はAppGuardの導入支援を行っておりますので、どうぞお気軽にお問い合わせください。AppGuardの概要についてはこちらをご覧ください!

『ランサムウェア対策ソリューション AppGuard基本ガイドブック』

「ランサムウェア対策」と「emotet(エモテット)対策」について学習できる資料があります。

弊社ではランサムウェア対策やEmotet(エモテット)対策を学びたい方に参考になる資料「ランサムウェア被害・EMOTETの脅威をこっそり学べるガイド」をご用意しています。本資料は企業のセキュリティ強化に向けて必見の資料です。ぜひダウンロードいただき、ご覧ください。