端末セキュリティの最重要課題 内部対策のポイントとは?(vol.23)

ニューノーマルな働き方の広まりにより、企業がセキュリティ対策の見直しを求められる時代。従来的な企業ネットワークに施すセキュリティ対策だけではなく、社員が利用する端末などのエンドポイント端末にセキュリティ対策を施すことが重要です。

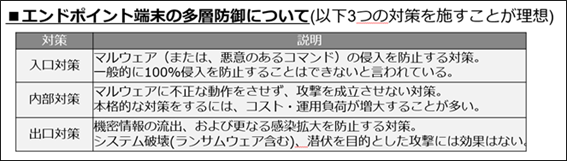

情報セキュリティ対策においては多層防御が重要であり、脅威を侵入させない「入口対策」、発症させない「内部対策」、拡散させない「出口対策」という対策方法があります。そして、エンドポイントセキュリティにおいてもこれらすべてが施されることは理想的な形となります。

今回は、脅威の侵入後に発症させないことに重点を置いた「内部対策」に着目し、その重要性と実装方法をご紹介します!

内部対策とは何か

エンドポイントセキュリティとは具体的に何か、以前別の記事で紹介しました。(https://itsol.dentsusoken.com/appguard/blog/endpoint-security-vol14-3432/)

エンドポイントセキュリティにおいて施されるべき対策を簡単に纏めると、以下の3点に分類されます。

①マルウェア対策

②脆弱性対策

③データ漏洩対策

このうち①マルウェア対策については、以下の記事で詳しく紹介しておりますので、今回の記事と併せてご覧ください。(https://itsol.dentsusoken.com/appguard/blog/anti-malware-kinds-vol20-3733/)

「マルウェア対策の種類」の記事では、エンドポイントセキュリティにおいても「多層防御」が重要になること、そして、多層防御は以下の3点に分類できることを示し、その中でも入口対策と出口対策について解説しました。

簡単に振り返ると、入口対策は、アンチウイルスソフトやNGAV(次世代型アンチウイルスソフト)を用いることによって、マルウェア等が侵入した段階で検知・削除を行うというものです。

一方で出口対策は、すでに脅威が侵入してしまった段階で行われるものです。例えば、SOC(Security Operation Center)がEDR(Endpoint Detection and Response)を活用して、機密情報の流出や同じネットワーク内の他端末への被害拡散などを食い止め、マルウェア等の脅威による被害を最小化します。

今回のテーマである「内部対策」とは、脅威となる攻撃行為が入口対策を突破してしまったとしても、その目的を達成させない対策を指します。すなわち、ランサムウェア等のマルウェアが侵入してしまったとしても、その不正な動作を妨げることにより攻撃を成立しないように防御を行うということです。

その結果、脅威自体が侵入してしまっても、攻撃を無力化することができれば実際の被害には繋がりません。この内部対策ソリューションとしては、ホワイトリスト製品やOSプロテクト型製品が該当します。

それではここからは、内部対策の重要性や具体的な対策の実装方法について紹介していきます!

内部対策の重要性

具体的な対策を紹介する前に、まずは内部対策がなぜ重要なのか紹介していきます。

ユーザーが利用するPC、すなわちエンドポイント端末を狙った攻撃は手口が巧妙化しており、従来的なネットワークセキュリティやアンチウイルスなどの入口対策に位置する対策を容易にすり抜けてしまいます。

脅威のデータベースに登録されていない新たな脅威が次々に出現したり、OfficeソフトやPowershellなどのWindows標準のアプリケーションを利用したり、システム上に検査対象となるファイルが存在していないファイルレスな攻撃がされると、入口対策ではその仕組み上、検出が困難なものとなります。

内部対策ではセキュリティ対策は脅威に侵入されないことを重視するよりも、侵入されてしまう前提で対策をしておかなくてはならないという状況だと言えます。

また、「出口対策」としては脅威の検知・攻撃の拡散防止支援に注力したEDRや次世代FWなどの製品があります。これらは攻撃を受けたデバイスにおいて、すでに攻撃が成立し脅威が現実化した後の被害規模の縮小に終始するものであり、インシデントを免れるものではありません。

このうちEDRの課題ついては、以下の記事で詳しく紹介しておりますので、今回の記事と併せてご覧ください。(https://itsol.dentsusoken.com/appguard/blog/edr-theme-vol17-3522/)

したがって、脅威が侵入してしまうことは防ぎようがないという前提のもと、その脅威による被害が出ないように防御することが重要となります。

このような状況から、現在のセキュリティ対策としては、入口対策や出口対策以上に今回のテーマでもある「内部対策」を徹底的に実施していかなければなりません。

しかし、入口対策や出口対策と比較し検討が遅れていたり、やり方が分からずに実施ができず無防備な状態になっていたりする企業は少なくありません。このような背景があることは、セキュリティインシデントが相次ぐ一因になっていると考えられます。

内部対策の方法

ここまで内部対策の重要性について紹介してきました。では実際に内部対策を行うにあたっては、どのような方法が考えられるのでしょうか?

ここからは、内部対策の具体的な方法を5つ紹介していきます。

1.OSやアプリケーションの管理者権限の管理

企業の情報システムやエンドポイント端末において、管理者権限が付与されるユーザーがおり、一般ユーザーと比べて一歩踏み込んだ操作が可能となっているケースが多いでしょう。

ユーザーの権限を管理することは、企業のシステム管理において基本となりますが、ユーザーPCにおいても同様です。

必要以上に多くのユーザーが、OSに対する変更を実行できないように、その権限でできることを制限することで、攻撃の前提となるシステム設定の変更・改ざんなどの危険な処理が行われるリスクを低減します。

また、権限の付与については継続的な確認・見直しも重要です。たとえば異動や離職に伴い管理者権限を利用する必要がなくなったユーザーについては、権限の変更やユーザー削除などを行って管理者としてのログインを続けられないようにしておく必要があります。

なお、OSの管理者権限を管理することはもちろん、アプリケーションレベルでの権限付与・確認もセキュリティ対策においては重要です。

クラウドサービスにおいてはサービスごと、リソースごとに細かく分類された権限を割り当てることができるなど、柔軟な設定が可能となっている場合もあります。こちらもやはり、異動や離職に伴う権限変更・ユーザー削除といった運用が必須となります。

2.ファイル利用ルールの策定

各端末やクラウド上に保存されるファイルには、業務に関連する情報や社外秘の重要な情報が含まれており、攻撃者にとっては窃取・改ざんの標的となります。

例えばランサムウェアによる攻撃では、ファイルを開けないようにした上で複合化のための身代金を要求するという手口をとります。

こういった状況から、必要以上に多くの社員がファイルを利用できてしまう状況を避けるために、ルールの策定や管理が重要なのです。

権限管理に関連するところでは、ファイルそのものやファイルサーバーへのアクセス権限などを管理することで利用できるユーザーを限ることが重要となります。

また、攻撃者が窃取しようとするような機密情報のファイルに対して、暗号化を行うことも対策の一つとなります。

3.仮想デスクトップの利用

仮想デスクトップは、シンクライアント端末に代表されるように、端末自体にはOSやアプリケーション、データが基本的には存在しません。そのため、デバイスそのものに脅威が及んだとしても社内システムに対して直接的な被害にはつながらないソリューションが、仮想デスクトップと言えます。

OSやアプリケーションの更新などは転送元となる仮想デスクトップ環境で一元管理されるため、セキュリティ水準を均一に保つこともできます。

一方で、仮想デスクトップ利用の大きな課題点として導入コストの問題があります。導入のためには数か月を要しますし、ハイスペックなサーバーも必要となってしまうため、初期コストは膨大なものとなります。

仮想デスクトップソリューションとしてはクラウドベースのものなど複数存在しています。それぞれの特徴をおさえて環境を移行させるとなると、それらのソリューションの知識をもつ技術者の存在も必要となります

4.ホワイトリスト方式セキュリティの導入

ホワイトリスト方式とは、信頼できるアプリケーションを事前に登録し、それ以外のアプリケーション起動をブロックする製品群です。

信頼されないアプリケーションの起動はブロックしますが、信頼されているものとして登録されたアプリケーションは問題なく動作できるため、必要な業務アプリケーション等を全て登録しておけば問題なく業務を行うことができます。

これは、ホワイトリスト方式のセキュリティ対策ソフトの導入によって実現できますし、Windows の機能である Applockerにおいても実装することが可能です。

ホワイトリスト方式は、許可したアプリケーション以外は、その起動をブロックするため信頼性は高いセキュリティ対策です。しかし許可されたアプリケーションに対しては無防備となるため、Officeファイルやメールソフト、ブラウザなどが攻撃ツールとして利用される高度標的型攻撃への対策としては、課題があります。これらのソフトの利用を遮断することが業務上困難なことが多いためです。

加えて、導入と運用にも課題があります。企業の環境によって差異はありますが、業務に利用されるアプリケーションは非常に多く、それを一つ一つ登録して許可するという運用は非常に負荷が高いものです。

5.OSプロテクト型セキュリティの導入

OSのシステムファイルやレジストリに対する改ざんが行われてしまうと社内システム全体に被害が及び、業務継続や機密情報の保持などさまざまな面で影響が及んでしまう危険があります。

そのため、システムや端末における要人となる、OSを護ることに特化したセキュリティ対策が注目されます。

電通総研で導入支援を行っているAppGuardも、この「OSプロテクト型セキュリティ」製品に該当します。

AppGuardの特徴は、導入・運用のための負荷を軽減しつつ、アプリケーションの起動自体と起動後の動作双方を監視・防御することでOSを護ることです。信頼されたアプリケーションであってもプロセスが監視されるため、OSのシステムファイルやレジストリの改ざんなどの通常のアプリケーションの動作に本来不要な処理は危険なものとしてその動作を妨げます。

脅威が侵入してしまったとしてもOSで行われる不正な処理を防ぐため、セキュリティインシデントを回避することができるのです。

以上、内部対策についての対策を5つ紹介いたしました。

まとめ

今回はエンドポイントに実装するセキュリティ対策として、内部対策についてご紹介しました。

もちろんセキュリティ対策には完璧な正解は存在しません。どれだけ強固な対策を施しても、その運用や定期的な見直しがおろそかになってしまうと十分な効果を発揮できなくなります。

さらには社内の人間が悪意をもって情報を漏えいさせるといった人的要因も、重大なセキュリティインシデントに繋がることを忘れてはいけません。

製品やシステム設定での対応、社内ルール策定による対応、社員のセキュリティ意識を向上させることによる対策など、さまざまな観点で対策し、それを継続的に見直すことが必要です。

本記事でOSプロテクト型製品として言及したAppGuardは、ランサムウェア等、マルウェア対策にも有効なセキュリティソリューションです。

電通総研社では数多くのAppGuard導入支援実績がございますので、どうぞお気軽にお問い合わせください。AppGuardの概要についてはこちらをご覧ください!

『ランサムウェア対策ソリューション AppGuard基本ガイドブック』

「ランサムウェア対策」と「emotet(エモテット)対策」について学習できる資料があります。

弊社ではランサムウェア対策やEmotet(エモテット)対策を学びたい方に参考になる資料「ランサムウェア被害・EMOTETの脅威をこっそり学べるガイド」をご用意しています。本資料は企業のセキュリティ強化に向けて必見の資料です。ぜひダウンロードいただき、ご覧ください。