ランサムウェアは無視できない脅威 しかし、今とるべき対策はあります(vol.7)

ランサムウェアとは、感染すると端末等に保存されているデータを暗号化して使用できない状態にした上で、そのデータを復号する対価として金銭を要求する不正プログラムです。ランサムウェアによる被害額は年々増えています。従来は、暗号化したデータを復元する対価として企業等に金銭を要求していました。最近では、データの暗号化のみならず、データを窃取した上で「対価を支払わなければ当該データを公開する」などとして金銭を要求する二重恐喝(ダブルエクストーション)がみられます。恐喝に応じずシステムを再構築した例もありますが、要求された金銭をはるかに超えるコストがかかってしまった事例があります。発症してしまうと無効化が難しく、コンピュータが利用できない、データが利用できない、などの状況が続くと組織の業務オペレーションが滞ります。

また、データが流出すると顧客や取引先にも迷惑をかけ、企業の信頼は大きく失墜するため、無視できない脅威となっています。本記事ではランサムウェアという、この無視できない脅威にどう立ち向かうべきか、考えてみたいと思います。

ランサムウェアの被害の実態

警察庁は令和4年9月に「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」という資料を開示しています。この資料では、「国内においてランサムウェアによる感染被害が多発し、事業活動の停止・遅延等、社会経済活動に多大な影響を及ぼしているほか、サイバー攻撃や不正アクセスによる情報流出の相次ぐ発生など、サイバー空間における脅威は極めて深刻な情勢が続いている。ランサムウェアによる感染被害により、国内の自動車関連企業、半導体関連企業等のサプライチェーン全体が影響を受ける事案が発生したほか、個人情報・機密情報の流出、新規患者の受入れ停止、サービス障害等の事態が発生した。」と報告されています。

企業・団体等におけるランサムウェア被害の報告件数の推移は以下のとおりです。

出典) 警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」令和4年9月

令和4年上期の被害114件の中で金銭の要求が確認できたものは28件で、そのうち27件は暗号資産による支払要求となっており、海外からの攻撃が多いのではないか、と思われます。

その中でも手口が確認できた81件中、53件がデータの暗号化のみならず、データを窃取した上での二重恐喝となっており、システムが復旧できても、恐喝に応じなければ流出したデータが公開されてしまいます。

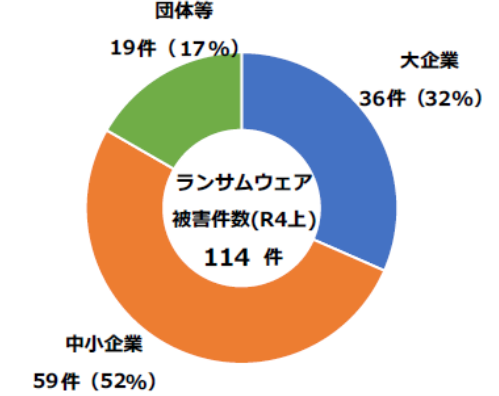

ランサムウェア被害の企業・団体等の規模別報告件数、業種別報告件数は以下のとおりです。

出典) 警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」令和4年9月

被害の実態の調査では、以下の報告が行われています。

- 復旧に要した期間

- 調査・復旧費用の総額

出典) 警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」令和4年9月

攻撃を受けたシステムにもよりますが、業務上欠かせないシステムであれば、復旧期間が長いと業務が滞り、業績にも影響が出ます。業務に与えた影響について57件の有効回答があり、全ての業務が停止したのは6件、一部の業務に影響が出たのは48件で、合わせて54件(95%)が業務に影響が出たことがわかります。

また、調査・復旧費用が1,000万円以上が27件で全体の55%を占めており、高額となっています。

感染経路についても調査が行われています。

- 感染経路

出典) 警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」令和4年9月

テレワークが進んでいることから、VPN機器やリモートデスクトップからの侵入が全体の83%と大半を占めています。これは、2022年2月末に情報処理推進機構 (IPA)からVPN機器の脆弱性に関する注意喚起が行われている状況からも理解できます。

また、不審メールやその添付ファイルの件数もあり、各所でセキュリティ教育を行っていても完全に防げるものではないことがわかります。このようにランサムウェアの被害の実態は年々、深刻になってきているのです。ではどのように対処すればいいのでしょうか?ランサムウェアウェアの対処方法は非常に難しいのです。

ランサムウェアの対処の難しさ

セキュリティの入口対策としてウィルス対策ソフトを各端末にインストールしていると思います。それでもランサムウェアが猛威を振るう背景には、ランサムウェアの対処の難しさがあります。

ランサムウェアの代表であるEmotetを例に感染経路をみていきましょう。

①Excelのマクロ有効化

Microsoft Officeのマクロを悪用したもので、非表示設定になったシートの各セル内に悪質な構文が分割配置されています。マクロを有効化することで、これらが連結されて1つの構文として機能するようになっています。

添付ファイルはExcelファイルになるので、油断してファイルを開き、マクロの有効化をOKしてしまうとEmotet生成プログラムをダウンロードして感染し、Emotetの生成を実行して発症します。

なりすましメールの侵入を100%防ぐことは困難です。また、普段見慣れたExcelファイルの添付です。ついつい開いてしまう方は多いのでないでしょうか。また、通常業務でマクロが入ったExcelを利用している場合、マクロの有効化のボタンを押すのも躊躇なく行う方がいると思います。これはどうやって防ぐことができるのでしょう?

②ショートカットファイルの実行パス悪用

Microsoft Officeファイル等のアイコンに偽装したショートカットファイル(.LNK)に設定された実行パスには、コマンドプロンプトを呼び出して特定のコマンドを実行するための構文が埋め込まれています。誤ってショートカットファイルを起動すると永続化を目的としたレジストリファイルの改竄とEmotet生成プログラムがダウンロードされます。

①のExcelマクロ有効化と同様、なりすましメールの侵入を100%防ぐことは困難です。また、普段見慣れたMicrosoft Officeのファイルの添付です。ついつい開いてしまう方は多いのでないでしょうか。できたショートカットファイルをついつい実行してしまう方がいると思います。レジストリファイルまで書き換えられてしまうと、修復も時間がかかります。これはどうやって防ぐことができるのでしょう?

③VPN機器からの侵入

従来、ランサムウェアの感染経路としては、メールに添付されたファイルをトリガーとして発症するケースが大半でした。最近ではリモートアクセス機能を提供するネットワーク機器を経由して、内部ネットワークに侵入されるケースがあります。また外部公開されたシステムの脆弱性を突いた不正アクセスによって、ランサムウェアに感染させられる事案が増加傾向にあります。

サイバー攻撃者はランサムウェアを効率的に配布するためにActive Directoryを侵害する傾向が多く見られます。

Active DirectoryはWindowsドメインを統合管理する仕組みであるため、管理者権限を奪取された場合にグループポリシーを利用して、ランサムウェアをドメイン配下の端末に配布されます。それだけでなく、ドメインに登録されている全てのアカウント情報が攻撃者に窃取されてしまうリスクがあります。

内部ネットワークに侵入し、Zerologonの脆弱性とSMBでの匿名ログインを悪用し、Active Directoryの管理者権限の情報、ドメインに登録されたユーザーの情報が盗まれる危険性があることがわかっています。ネットワーク機器の脆弱性が見つかる度に対処する必要があり、侵入を完全に防ぐことは困難になります。

ランサムウェアを無効化するには

なりすましメールからの侵入は完全に防ぐことができません。セキュリティ教育を定期的に実施することは重要ですが、“うっかり”ウィルスを発症させてしまうことを防ぐことは困難です。

ネットワーク機器からの侵入を防ぐには不必要なポートは開放せず、機器やOSの脆弱性対応を日々抜け漏れなく実施することが重要です。また、適切なパスワード管理も重要ですが、ネットワークが繋がっている以上、自社だけ侵入を100%防ぐことができるわけではありません。ランサムウェアの侵入を100%防ぐことは非常に困難ですが、感染しても発症させない、いわゆるランサムウェアを無効化することはできないのでしょうか?ランサムウェアを無効化するためには、セキュリティ対策として内部対策に目を向ける必要があります。

入口対策のアンチウィルスソフトや出口対策のEDP製品には取り組んでいても、内部対策ができている企業はまだ少ないのではないでしょうか?

内部対策のソリューションであるAppGuardはランサムウェアを無効化するソリューションになります。

AppGuardはスペースルールという制御機能を持っています。システムスペースとユーザースペースに分かれており、システムスペースでは管理者権限がなければ変更処理ができないシステムフォルダ等が置かれます。システムスペースに置かれた実行ファイルは起動制御は行いませんが、外部から攻撃者が悪用する可能性があるアプリケーションを通じた書き込みが禁止されます。ユーザースペースでは、自由に書き込みができる代わりに実行ファイルに対し、AppGuardのポリシーに登録された「信頼された発行元」のデジタル署名と一致しない実行ファイルは起動制御が行われます。

Excelのマクロの有効化を利用したEmotetですが、AppGuardはRegsvr32を介したEmotet生成プログラムの起動を制御するため、発症させることなく攻撃を阻止します。

ショートカットファイルの実行パスを悪用したEmotetですが、AppGuardはコマンドプロンプトをハイリスクアプリケーション(攻撃者が悪用する可能性があるアプリケーション)として扱うため、レジストリの変更処理を認めず、永続化を阻止します。また、ダウンロードされたEmotet生成プログラムは起動が制御されるため、発症させることなく攻撃を阻止します。

VPN機器から侵入しActive Directoryが狙われた場合、AppGuardは特権を奪取してコマンド実行を試みてもその実行を許さないため、具体的な攻撃を展開できません。

またリモート接続を試みても、Pass the Hashで取得したハッシュ値ではログインできないため、自分の都合の良いパスワードに変更して管理者ログインを狙うが、リモートからコマンド実行できないのでこちらも未遂に終わります。

ランサムウェアの被害は年々増加しており、無視できない脅威です。

ランサムウェアに対処する難しさを理解した上で、セキュリティ対策として内部対策にも目を向けていただきたいです。

『感染しない』対策も重要ですが100%防ぐことはできません。『発症させない』対策こそ、今とるべき対策です。

内部対策のソリューションであるAppGuardは、Emotet生成プログラムやEXEファイルの起動を阻止したり、レジストリの改竄を防ぎます。

感染しても発症しなければ被害は皆無です。AppGuardをご導入されたお客様の中に、Emotetの被害に合われたお客様はいません。是非、ご検討してはいかがでしょうか?

弊社ではランサムウェア対策やEmotet(エモテット)対策を学びたい方に参考になる資料「ランサムウェア被害・EMOTETの脅威をこっそり学べるガイド」をご用意しています。本資料は企業のセキュリティ強化に向けて必見の資料です。ぜひダウンロードいただき、ご覧ください。