セキュリティ対策の基本 セキュリティ製品の役割の違いを一挙に解説(vol.16)

セキュリティ対策はいまやどの企業にとっても必須の課題です。しかし、一概に「セキュリティ製品」といわれる製品にも、その役割によってさまざまな種類があります。企業はセキュリティ対策を考えていく際に、それらの違いを把握し、自社にとって必要な製品や不足している対策を検討していく必要があるのです。そこで本記事では、セキュリティ製品の持つ役割の違いや、導入に際して押さえるべきポイントをご紹介します!

セキュリティ対策の基本

ランサムウェアをはじめとしたマルウェアによる攻撃は年々増加しており、その手順も複雑化しています。また、企業のクラウド導入などによって、ネットワーク構成内にも外から侵入される可能性のある箇所が増えている状態です。

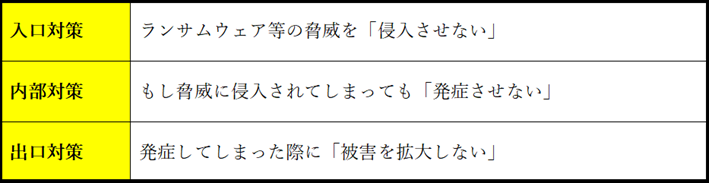

セキュリティ対策は一つの製品を入れたら解決するようなものではありません。セキュリティ対策においては、次の三つが重要な基本ポイントとなります。

そして社内ネットワークそのもの、ネットワークの終点となる端末(エンドポイント)など、侵入経路となりうる箇所は非常に多く存在しています。それぞれに対策を行う必要もあります。必要に応じて、複数の製品や対策方法を組み合わせていくことも検討しなくてはならないのです。

社内ネットワークに対するセキュリティ対策

社内ネットワークに脅威が侵入した場合、社内の機密情報を窃取されたり、顧客情報が流出したりと、企業の内部に留まらない甚大な被害をもたらす可能性があります。攻撃者にとっては、最も攻撃したい侵入したい箇所でしょう。社内ネットワークを護ることはセキュリティ対策の基本でもあり、なおかつ非常に重要な課題です。

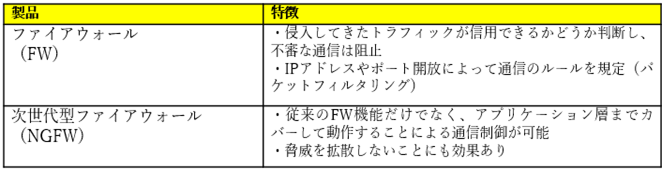

社内ネットワークに導入されるセキュリティ対策の代表例として、ファイアウォールが挙げられます。ファイアウォールは社内のネットワークに侵入してきたトラフィックが信用出来るものかどうか判断します。不審な通信は阻止し、信用できる通信だけを許可するという関所のような役割を担っています。先ほど紹介したセキュリティ対策のポイントの中では「侵入させない」ことに重点を置いた対策となります。

ファイアウォールの歴史は1980年代までさかのぼり、セキュリティ対策として何十年も改良を重ねられてきたものでもあります。ファイアウォールの有効化は、おそらくほとんどの企業で行われているセキュリティ対策なのではないでしょうか。

また、近年では次世代型ファイアウォール(NGFW)と呼ばれる製品も登場しています。NGFWは、従来のファイアウォール機能に加えてアプリケーションレベルの通信制御なども行い、脅威を「拡散しない」ことにも効果のある製品となっています。こういった製品を含めて社内ネットワークのセキュリティ対策を検討・改善していくことで、社内の中核を防護していくことは重要です。

ここまで紹介した社内ネットワークに導入されるセキュリティ製品について、一度まとめておきましょう。

しかし、テレワークをはじめとした「ニューノーマルな働き方」の拡大により、社員が各々の自宅のネットワークなどを利用して業務するケースも増えてきました。社内/社外の境界線はもはや意味を成さず、社内ネットワークに対する防御だけではセキュリティ対策として不十分です。

また攻撃者が用いる手順としても、社員に送ったメールを経由して社内ネットワークまで侵入する、などのパターンも増えています。社内ネットワークに直接入るような経路はすでに対策されていることが多いため、対策が遅れていそうな箇所・対策の甘い箇所を狙うという攻撃です。このような背景もあって現在では社員の利用するパソコンなど、「エンドポイント」、すなわちユーザ端末に対するセキュリティ対策が注目されています。

エンドポイント(端末)セキュリティをEPPとEDRに分類してみよう

ここからはユーザ端末(エンドポイント)に対するセキュリティ対策について説明していきます。エンドポイントセキュリティ製品と総称される製品群には様々な分類がありますが、特に違いを抑えてもらいたいのがEPPとEDRです。ここからはこの二種類のセキュリティ製品の特徴と役割の違いについて紹介していきます。

【EPPについて】

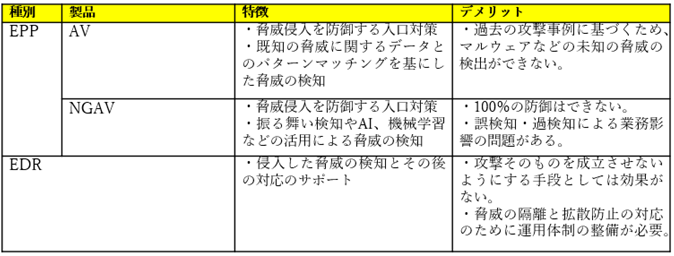

EPPとはEndpoint Protection Platformの略であり、「保護・防御(Protection)」に特化したエンドポイントセキュリティ製品のことです。先ほど紹介した三つのポイントにおいては「侵入させない」という点を重視した製品群となります。

EPPと呼ばれるものの代表例としては「アンチウイルスソフト(以下、AV)」があります。アンチウイルスソフトの役割は、端末などをスキャンしてウイルスの場所を特定・警告することです。検知した脅威については実行されないようにしたり、自動的に駆除したりといった方法で対処します。AVでは「パターンマッチング」と呼ばれる方式が古くから採用されており、既知のウイルス等に共通するパターンを基として、ウイルスの侵入を判断しています。

しかし、AVには未知のウイルスなどの脅威を検知できないという弱点があります。現在被害が出ているような脅威は、パターンマッチングをすり抜ける未知のウイルスです。AVで防げないパターンは、分割する・ウイルスそのものを暗号化するなど、複雑化してきています。実際に、ランサムウェア等のマルウェア攻撃についてはAVで検出できなかったケースも多く、すでにAVを導入している企業でもこのような脅威を回避できない可能性が高いのです。

このような未知の脅威にも対応するのが、「次世代型アンチウイルスソフト(NGAV)」と呼ばれる製品群です。NGAVの特徴として「振る舞い検知」と呼ばれるものがあります。

ある未知のランサムウェアが企業に侵入しようとしていると仮定します。従来型のAVでは、パターンマッチングを行ってもそのランサムウェアが脅威であるとは認識できないため、防御することができません。ランサムウェアは侵入・動作してしまい、企業に被害を与えます。

NGAVの「振る舞い検知」の機能が働いていると、侵入してきた未知のウイルスに対して「このような動作をするということは侵入してきた脅威なのでは?」と防御を行います。脅威となるファイルやソフトウェアのパターンで判断するのではなく、動作をベースとして判断するというわけです。また、NGAVはAI・機械学習などを活用しているという特徴もあります。

しかし、NGAVも未知の脅威に完璧に対応できるわけではありません。振る舞い検知もやはり過去の攻撃事例・経験に基づいた判定を行うためです。また、誤検知や過検知によって業務影響が発生するなどの課題も問題となることがあります。

【EDRについて】

EDRとはEndpoint Detection and Responseの略であり、「検出・探知(Detection)」と「応答・対応(Response)」に特化したエンドポイントセキュリティ製品のことです。先ほど紹介した三つのポイントで言えば、「拡散しない」ことに特に注力した製品群と言えます。

EDRはまずエンドポイントにおける脅威の侵入や不審な動作を検知し、管理者側に通知します。その情報を受けた管理者側が脅威に対応していく際には、EDRがその支援を行い被害の拡大を食い止めていくのです。

しかし、EDRは基本的に問題発生の検出を支援し、その後の判断と対応を支援するものとなるため、攻撃そのものを成立させないようにするという観点からは、有効とは言えません。導入の際には「侵入させない」機能や製品との併用を検討していく必要が出てきます。

また脅威に関する通知を受けた際に、その脅威を隔離し拡散されないように対応していくというフローの実現のために、企業内で運用体制が整っていなくてはいけません。一般的には、24時間365日対応できるセキュリティオペレーションセンター(SOC)の存在が前提となります。そのため、重要な対策の一部ではあるものの、企業にとっては導入の障壁が高い製品群となっているかもしれません。

ここまで紹介してきたセキュリティ製品の種類について、改めてまとめておきましょう。

まとめ

今回はセキュリティ製品の役割の違いについて紹介しました。セキュリティ製品の分類は今回おもに紹介したEPPとEDRの二つだけには留まりませんし、「EPPでありEDRでもある」、という複数の機能を兼ね備えた製品も登場してきています。

セキュリティ対策は継続的な検討と改善が必要となる重要な課題です。現在導入しているセキュリティ製品でどれほど対策できているのか、どのような製品を導入することが自社にとって効果的なのか、コスト等も含め検討していきましょう。

AppGuardは、セキュリティ対策の三つのポイントのうち「侵入されても発症させない」ことを重視した製品であり、ランサムウェア等のマルウェア対策にも有効なOSプロテクト型の製品となります。電通総研はAppGuardの導入支援を行っておりますので、どうぞお気軽にお問い合わせください。AppGuardの概要については下記にてご覧いただけます。

『ランサムウェア対策ソリューション AppGuard基本ガイドブック』

「ランサムウェア対策」と「emotet(エモテット)対策」について学習できる資料があります。

弊社ではランサムウェア対策やEmotet(エモテット)対策を学びたい方に参考になる資料「ランサムウェア被害・EMOTETの脅威をこっそり学べるガイド」をご用意しています。本資料は企業のセキュリティ強化に向けて必見の資料です。ぜひダウンロードいただき、ご覧ください。