ゼロデイ攻撃とは? 今、求められるセキュリティ対策(vol.13)

セキュリティ対策はどの企業にとっても必須の課題です。アンチウイルスソフトの利用など、さまざまな対策をしている企業は多いでしょう。しかし、企業や個人に対するセキュリティ攻撃は年々多様化・複雑化しており、その対策も難しくなってきています。また、テレワーク導入などによる働き方の多様化や、クラウド導入などによる企業ネットワークの構築の変化などから、企業が従来実施してきた対策だけでは不十分なケースもあるでしょう。本記事では企業を標的とした攻撃を中心に近年のセキュリティ問題の傾向を紹介し、ゼロデイ攻撃や今、企業が検討すべきセキュリティ対策について紹介していきます!

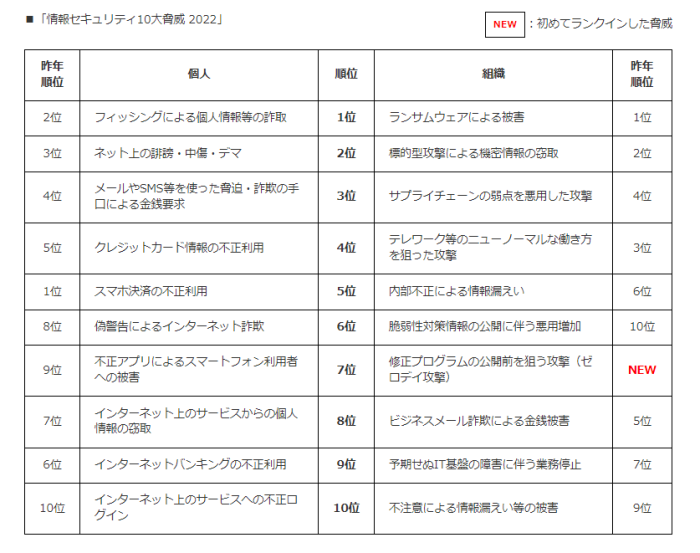

近年のセキュリティ脅威について

情報処理推進機構(IPA)セキュリティセンターが公開した2022年の「情報セキュリティ10大脅威」では、個人・組織に分けてセキュリティの脅威動向をランキング化しています。10位以内の脅威は、サプライチェーンの弱点の悪用など、大半が2021年およびそれ以前にもランクインしていたものでした。しかし、組織向け被害の第7位には、ある項目が初のランクインとなりました。それが「ゼロデイ攻撃」です。ゼロデイ攻撃については次の章でご紹介していきます。

出典:独立行政法人情報処理推進機構セキュリティセンター「情報セキュリティ10大脅威 2022」 https://www.ipa.go.jp/security/vuln/10threats2022.html

もちろんランクインしている脅威への対策のみで十分というわけではありません。ランク外の項目も含め、業務内容や業界の特性などに合わせて、企業はそれぞれに必要な対策を検討しなくてはならないのです。しかし、ゼロデイ攻撃はまさにいま対策が求められている脅威であり、企業が自社のセキュリティ対策を見直す上でも警戒すべき危機と考えてよいでしょう。

また、Trellix社により2022年12月14日に発表された「2022年の10大セキュリティ事件」では、企業の機密情報の人為的な漏洩や、情報を保存したUSBメモリ等の紛失など、人為的なミスのランクインが目立ちました。また、サプライチェーンの脆弱性を利用したランサムウェア等による攻撃も多くランクインしており、その対策が今後も注目されます。

2023年を迎えてすぐに、トレンドマイクロ社など複数社が2023年のサイバー攻撃予測を発表しました。ランサムウェア攻撃などのマルウェア攻撃はますます増加するのではないかと懸念されています。

Trellix社の発表においても2022年2月以降のウクライナ侵攻におけるサイバー攻撃の展開や、親ロシア派のハッカー集団による日本国内への攻撃もランクインしています。地政学上のセキュリティ問題も国家レベルで対策を考えていかねばならない重大な危機です。しかし、企業に求められるセキュリティ対策は、やはりランサムウェア対策や従業員のセキュリティ教育などの、従来の一般的な対策の継続と改善ではないかと考えられます。内部からの情報漏洩や人為的なミスなども注目される中、重視したいのが「ゼロトラスト」という考え方です。

ここからはゼロデイ攻撃とその対策、ゼロトラストを前提としたセキュリティ対策についてそれぞれ紹介していきます!

ゼロデイ攻撃とは?

ソフトウェアの脆弱性などが発覚した場合、開発・製造元は修正版プログラムや回避策などを公開します。ソフトウェアを導入している企業は修正版プログラムの適用や、推奨された回避策を講じることにより、セキュリティ対策を継続して業務を行います。

しかし、修正版プログラムはすぐに配布されるものではなく、実際に対応できる状況になるまで空白期間が発生してしまいます。ゼロデイ攻撃とはその期間を利用して脆弱性を悪用した攻撃をするというセキュリティの脅威です。

度重なる攻撃に修正が追い付かなくなってしまうため、ソフトウェアの利用継続が困難になります。ソフトウェアの種類によっては導入企業における業務に大きく影響しますし、これが多くの企業で利用されているソフトウェアだった場合、被害は甚大なものになります。

ゼロデイ攻撃への対策

このようなゼロデイ攻撃の脅威に対してどのように対策をしていけばよいのでしょうか?

はじめに、ゼロデイ攻撃は「修正プログラム公開前を狙う攻撃」という定義ではあるものの、OSや業務に利用するソフトウェアの更新などを欠かしてはなりません。サポート切れの製品を使用しないことも重要です。いずれもセキュリティの脆弱性に繋がり、攻撃を受けるリスクが高まります。これらはセキュリティ対策における基本ですが、やはり新たな問題への対処のうえでも基本の徹底は欠かしてはならないのです。

基本的な対策とはいえ、これらを確実に実行していくことは、一般的に難しく課題となります。企業内で使われているOSやソフトウェア、およびそのバージョンをタイムリーに把握し、バージョンアップやセキュリティ修正プログラムを適切なタイミングで適用していくことが求められます。そのためには、資産管理ソフトを用いて運用を行ったり、VDI(仮想デスクトップ)により一元管理したりするなどの対策が有効となります。

しかし、前述のような基本的な対策を施したとしても、「修正プログラム公開前を狙う攻撃」に対しては、万全とは言えません。そこで、いかなるトラフィックに対しても信頼しないという考え方も重要となります。「ゼロトラスト」と呼ばれる考え方を基にしたセキュリティ対策については次の章で紹介します。

さらには、企業側が攻撃を受けてしまった場合も十分に想定し、緊急時の報告フローを整備しておくことが重要となります。特にテレワーク等が広まりつつある状況では、社員一人一人の状況に細かく目を配り続けることは難しくなってきます。

監査ログの収集による管理も有効ではありますが、その後どのようなフローで対応するのか、被害を受けた社員からの報告や他の社員への周知などをどのように行うのか、など細かなルール策定が必要です。実際に攻撃を受けてから、ソフトウェアの利用停止などを含む対処まで時間がかかってしまうと、影響範囲が広がったり業務が長期的に停止したりするなどの問題にもつながります。

ゼロトラストを前提としたセキュリティ対策

「ゼロトラスト」とは従来的な社内/社外の区分でトラフィックを信用するのではなく、社内であっても警戒する「何も信用しない」考え方です。この言葉・考え方は、テレワークの導入やクラウドの導入などで社内/社外の境界線があいまいになってきたこともあり、今まさに広まりつつあります。

2022年の10大事件においては人為的なミスが目立っています。社員など内部の人間が持ち出すケース、離職者や退職者が持ち出すケース、転職者が不正持ち出しした機密情報を持ち込んでしまうケース、など被害の種類はさまざまです。

サプライチェーンを狙った攻撃の状況も鑑みると、取引先のセキュリティ対策のチェックなども重要視されるでしょう。もちろん各社のセキュリティ教育の徹底やリムーバブルメディアの利用に関するルール周知なども必要です。

しかし、実際に教育を行い、ルールを決めたからといって社員全員の意識が統一されるわけではありません。不注意によるミスはいつ起こるかわかりませんし、社内のユーザーであっても悪意をもって情報資産の持ち出しを行うかもしれません。システムによる監視・防御など、人への信頼に依らない対策も必要になってくるでしょう。

ゼロトラストの考え方が広まる一方で、ガートナー社は「2025年までに、組織の60パーセントは、セキュリティとしてゼロトラストを採用する。しかしその半数以上がゼロトラストのメリットを得られず失敗する」との仮説を立てています。※1。この発表では、ゼロトラストの原則は組織の成果と結びつけるためのビジョンでもあり、組織ごとに違った課題に対処し、ゼロトラストのメリットを享受するには、文化面の転換と、ゼロトラストをビジネス成果と結び付ける明確なコミュニケーションが必要であるとの解説がされています。この前提で「(ゼロトラストを採用した企業の半数以上が)ゼロトラストのメリットを得られず失敗する」との仮説が立てられている理由として、「ゼロトラスト自体が目的化」しているという指摘があります。※2。つまり、導入することそれ自体が目的となってしまい、運用に反映されないということです。また、この仮説の背景について、「高度なセキュリティ知識を持つ人材の不足」「実装のためのコストの問題」といった観点の考察もなされています。※3。

人材やコストの問題は確かにゼロトラスト実装への壁となるでしょう。しかし、ゼロトラストの原則によって課題に対処し運用を続けるためには、各社の継続的な運用方針の検討や改善がやはり重要となります。

引用・参照元URL

※1 ガートナージャパン「Gartner、2022~2023年のサイバーセキュリティに関する8つの主要な仮説を発表」2022年7月25日プレスリリース https://www.gartner.co.jp/ja/newsroom/press-releases/pr-20220725

※2 SHIFT SECURITY「2023年以降のセキュリティ、8つの仮説」https://www.shiftsecurity.jp/blog/20220803

※3 ログミーBiz「ゼロトラスト採用企業の「半分が失敗する」と考える2つの理由

“小リソース”の中小企業がセキュリティを強固にする方法」https://logmi.jp/business/articles/327634

まとめ

今回は、いま求められるセキュリティ対策として、ゼロデイ攻撃への対策とゼロトラストを前提とした対策について紹介しました。

セキュリティ対策には終わりがありません。「この製品を導入したから安心」ということは決してなく、常に検討・改善していく必要があります。また、システムで防御するということはもちろん、人(社員)の意識が重要になるということも忘れてはなりません。

ランサムウェア攻撃の拡大やゼロトラストの考え方の広まりなど、セキュリティ対策が見直されてきています。AppGuardは、マルウェアや不正プログラムに対して、まさにゼロトラストの思想で設計されたセキュリティ製品となっております。詳細はこちらをご覧ください!

『ランサムウェア対策ソリューション AppGuard基本ガイドブック』

「ランサムウェア対策」と「emotet(エモテット)対策」について学習できる資料があります。弊社ではランサムウェア対策やEmotet(エモテット)対策を学びたい方に参考になる資料「ランサムウェア対策ソリューション AppGuard基本ガイドブック」をご用意しています。本資料は企業のセキュリティ強化に向けて必見の資料です。ぜひダウンロードいただき、ご覧ください。